De nos jours, le système de SMS vérification France peut révéler extrêmement utile. L’amélioration du niveau de sécurité de votre système d’information est essentiel pour le bon fonctionnement de votre entreprise et pour assurer à vos clients une meilleure qualité de service.

L’authentification à deux facteurs est l’une des pratiques les plus faciles et les plus simples à mettre en place pour commencer à sécuriser les données personnelles de vos utilisateurs.

Qu’est-ce que l’authentification à deux facteurs ?

Aussi appelée double authentification ou A2F, l’authentification à deux facteurs est un système d’identification qui permet de valider une connexion à un compte utilisateur.

L’objectif de l’authentification à deux facteurs est d’ajouter une couche de sécurité lors de la connexion et de diminuer ainsi la possibilité qu’un intervenant externe se connecte à un compte utilisateur, empêchant l’interception de données personnelles par des hackers ou des logiciels malveillants.

SMS vérification France : Pourquoi mettre en place l’authentification par SMS ?

La vulnérabilité d’un réseau se caractérise par une faiblesse ou une faille dans un logiciel, un matériel ou un processus organisationnel. Une fois compromis par une menace, celui-ci peut entraîner une violation de la sécurité.

Si elles ne sont pas corrigées, ces vulnérabilités peuvent mener à des attaques plus avancées, comme les attaques par déni de service (DDoS), qui peuvent paralyser un réseau ou empêcher les utilisateurs d’y accéder.

Quelles vulnérabilités peuvent découler de l’authentification à un compte ?

À cause des vulnérabilités liées à la gestion des comptes, les attaquants détectent manuellement les lacunes dans la validation et l’authentification des utilisateurs, puis utilisent des outils automatisés pour récupérer des informations supplémentaires et prendre le contrôle de l’application.

Les attaques le plus fréquentes liées aux vulnérabilités d’authentification sont :

L’enregistreur de frappe

Lorsque l’utilisateur frappe, on enregistre et envoi les caractères à l’acteur de la cybermenace. Ces enregistreurs sont surtout utilisés pour voler des mots de passe ou des données sensibles. Généralement, en tant qu’utilisateurs, nous ne sommes pas conscients du fait que quelqu’un surveille nos actions.

Les rootkits

Ce sont des portes dérobées (« backdoor » en anglais) qui permettent à l’acteur de la cybermenace de contrôler un ordinateur à l’insu de son utilisateur. Le hacker peut, à terme, finir par contrôler entièrement le système ciblé.

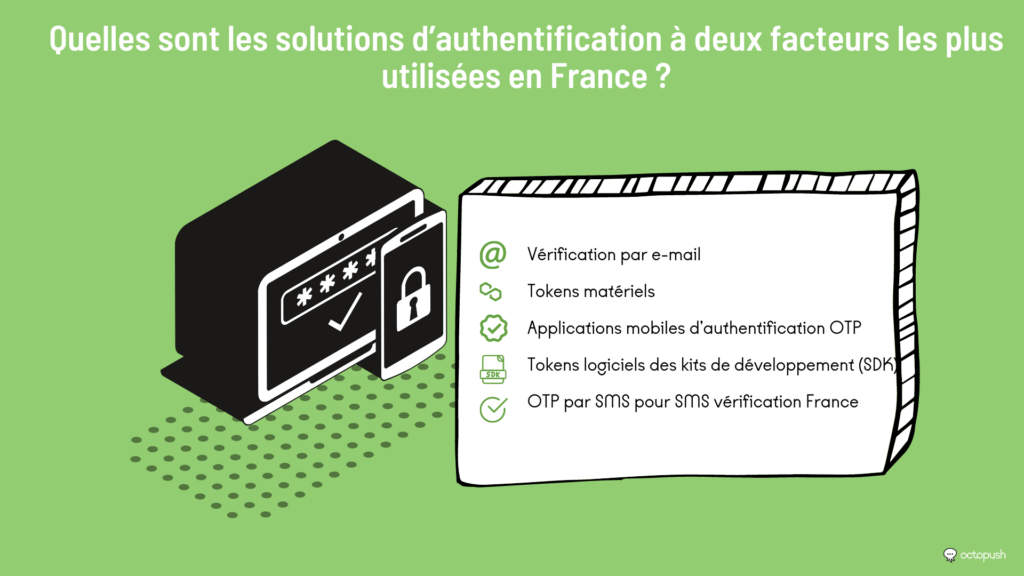

Quelles sont les solutions d’authentification à deux facteurs les plus utilisées en France ?

L’authentification et la gestion des comptes sont des éléments cruciaux dans le cadre de la sécurité des applications modernes, car les attaquants cherchent toujours à exploiter des failles de sécurité pour accéder aux appareils des utilisateurs.

Vérification par e-mail

L’utilisateur reçoit par courrier électronique un code ou un lien le renvoyant à une page Web de validation. Cette méthode d’authentification n’est pas particulièrement sécurisée, car elle est vulnérable au hameçonnage, surtout si l’accès à la boîte mail n’est pas protégé par l’authentification à deux facteurs.

Tokens matériels

Les tokens matériels génèrent un code à usage unique qui s’affiche sur un écran intégré ou sur un dispositif avec un clavier, et exigent que l’utilisateur saisisse un code PIN avant d’afficher le mot de passe à usage unique.

Leur système de sécurité se base sur une clé cryptographique stockée dans le dispositif. Celle-ci est comparée à celle qui est détenue par le serveur pour vérifier que la valeur saisie par l’utilisateur est correcte.

Les tokens peuvent être volés et ils sont encombrants à porter.

Applications mobiles d’authentification OTP

L’utilisateur crée un compte sur une application d’authentification, ce qui lui permet de la synchroniser avec les comptes et services auxquels il veut s’authentifier. L’application lui donne accès à un « coffre-fort » contenant des codes de vérification dont la validité ne dure que quelques secondes.

La qualité de ce service varie selon l’application. En effet, l’utilisateur perd l’accès à chaque changement de téléphone portable, ou s’il oublie le mot de passe pour y accéder.

Tokens logiciels des kits de développement (SDK)

Ce sont des logiciels que l’on intègre à des applications mobiles. Ils utilisent des opérations cryptographiques avancées pour authentifier l’utilisateur et l’appareil.

Il s’agit d’une méthode d’authentification plus fluide, mais qui nécessite une connexion à Internet.

OTP par SMS pour SMS vérification France

Voilà une méthode adaptée qui ne nécessite pas l’installation d’une application par l’utilisateur. Au contraire, pour s’authentifier, un mot de passe à usage unique est envoyé par SMS au téléphone de l’utilisateur pour vérifier le numéro de téléphone. Celui-ci n’a donc plus qu’à le saisir pour s’identifier.

SMS vérification France : pourquoi c’est la meilleure option ?

L’authentification forte est de nos jours une des méthodes les plus populaires et les plus répandues. Cette authentification se fait à l’aide de codes de vérification OTP envoyés par SMS aux utilisateurs.

Voici les avantages de l’authentification par SMS :

- Universel. Presque tout le monde possède un numéro de téléphone portable personnel.

- Facile à mettre en place. Grâce à l’utilisation d’une clé API, sa mise en place ne prend que quelques minutes.

- Abordable. L’envoi d’un SMS est peu coûteux comparé à la réparation d’une cyberattaque. Et ce, même en prenant en compte l’envoi de codes OTP protégés.

- Sécurisé. Il est pratiquement impossible d’intercepter un code SMS. En effet, on l’envoi sur un réseau de téléphonie mobile et n’est valable que pendant quelques minutes.

Pour ces raisons, de nombreuses entreprises mettent aujourd’hui en place ce système. Chose qui permet d’offrir un accès sécurisé à leurs services, tout en préservant les données personnelles de leurs clients.

Découvrez toutes nos autres ressources

- Code OTP : l’authentification forte par SMS

- Numéro pour vérification : vérifier un compte par SMS

- Envoyer un texto sur internet – Sécuriser le cloud avec l’authentification à deux facteurs pour envoyer des SMS mobile

- SMS mobile web – L’authentification par téléphone mobiles n’est pas réservée au secteur bancaire

- Code par SMS

- SMS sécurité

- SMS renforcé

- Validation SMS en ligne

- Confirmation paiement par SMS

- Code OTP par sms

- Authentification sms

- Fondamentaux de l’OTP : sécurité renforcée et authentification

- Générateurs d’OTP : quels protocoles et quels mécanismes pour une authentification sécurisée

- Sécurité renforcée : OTP, votre bouclier numérique contre la fraude en ligne

- Intégration de l’OTP pour une authentification multi-facteurs : guide pratique